type

Post

status

Published

date

Apr 17, 2023

slug

summary

tags

信息收集

category

渗透测试

icon

password

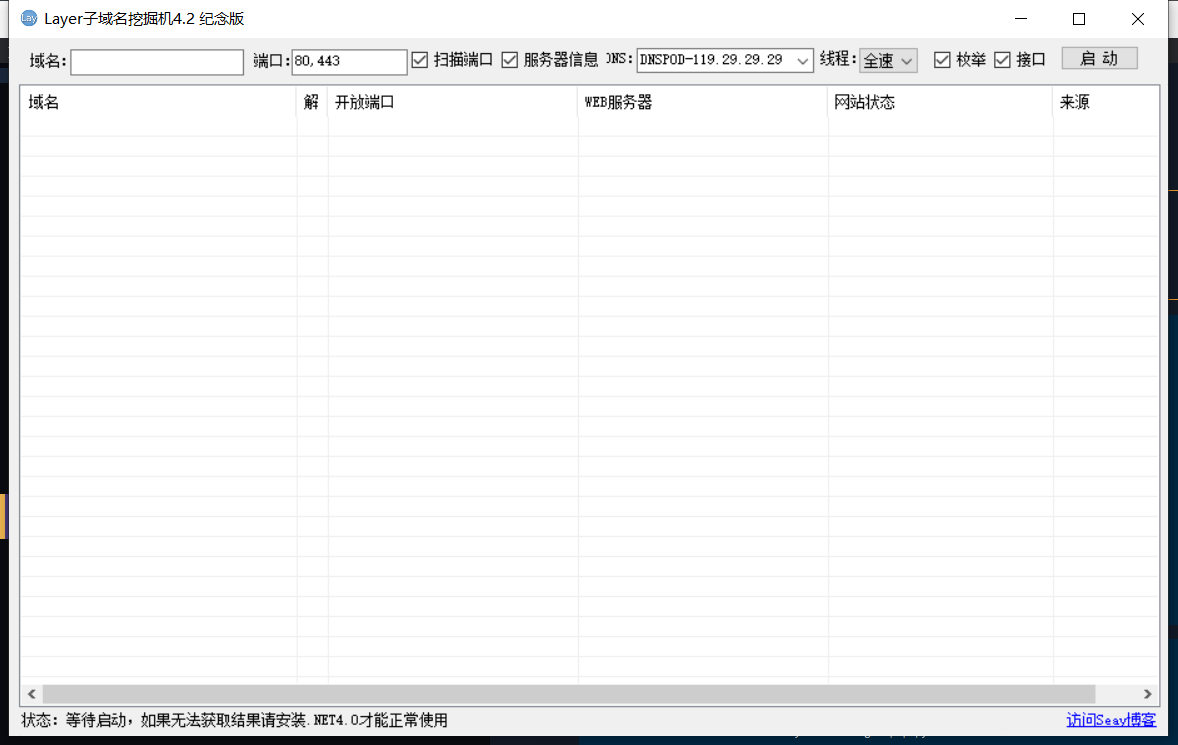

LAYER扫描器

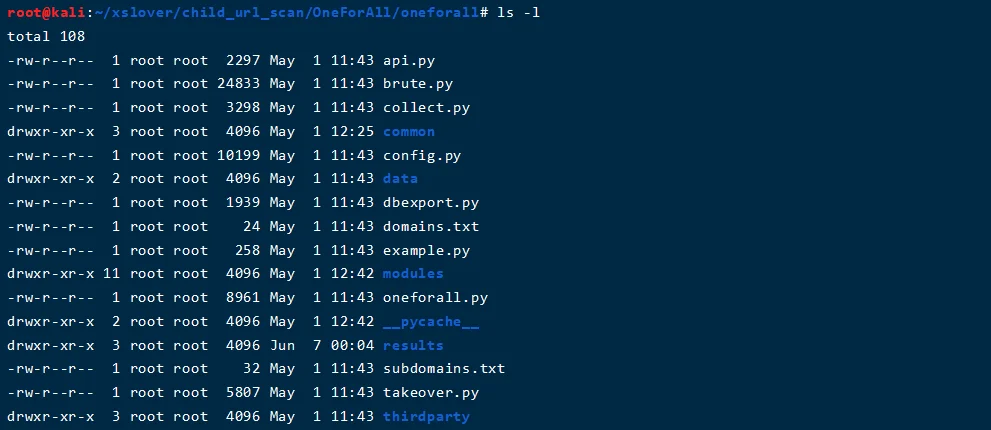

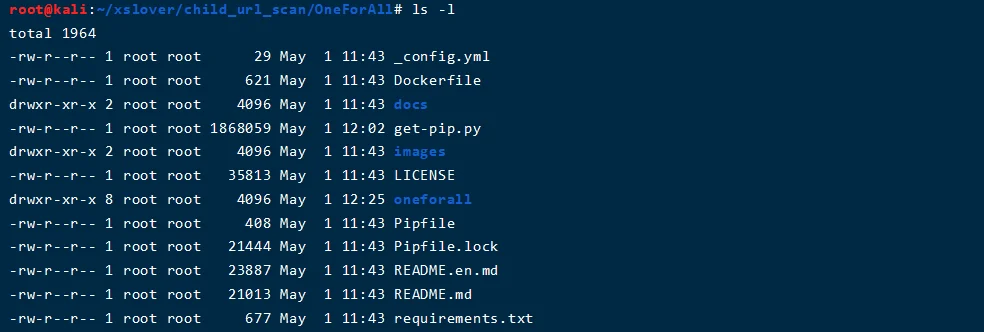

ONEFORALL

安装使用

- 下载更新:

git clone <https://github.com/shmilylty/OneForAll.git>

- 安装依赖

python -m pip install -U pip setuptools wheel -i <https://mirrors.aliyun.com/pypi/simple/> pip3 install -r requirements.txt -i <https://mirrors.aliyun.com/pypi/simple/>

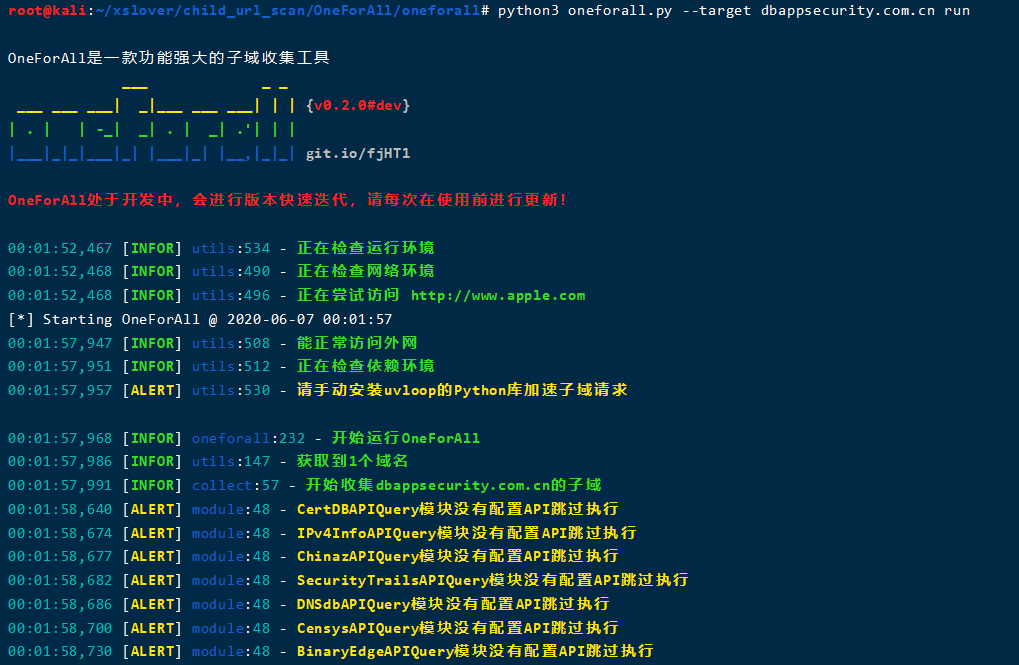

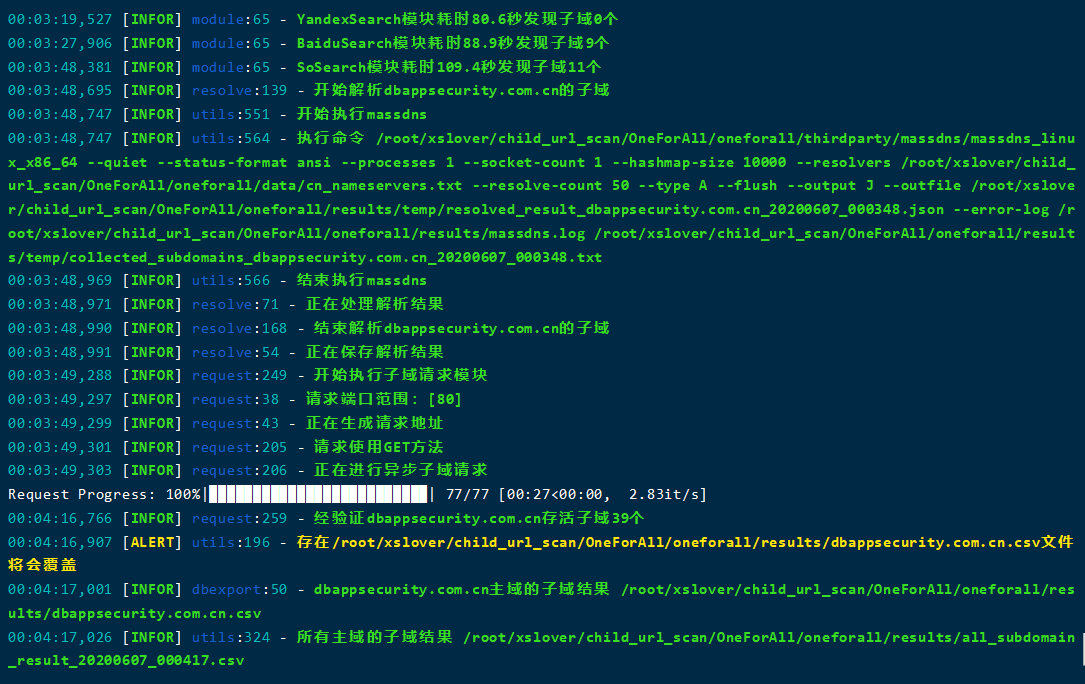

常规扫描

python3 oneforall.py --target dbappsecurity.com.cn run

-target 扫描目标

python3 oneforall.py --target dbappsecurity.com.cn --port default run

-port 扫描端口

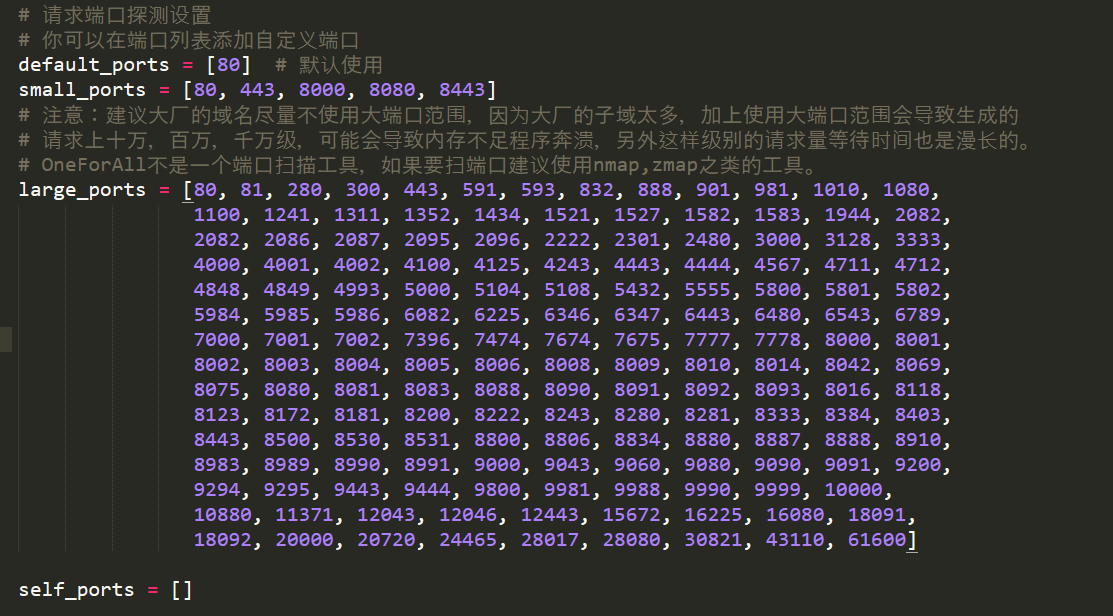

python3 oneforall.py --target dbappsecurity.com.cn --port default run python3 oneforall.py --target dbappsecurity.com.cn --port smail run python3 oneforall.py --target dbappsecurity.com.cn --port large run python3 oneforall.py --target dbappsecurity.com.cn --port self run

self_ports: 需要自己添加端口,我们可以使用nmap扫描开放端口后,手动添加到这个列表里面去。

参数使用

--valid只导出存活的子域结果(默认False)

python3 oneforall.py --target example.com --valid None run

--reqHTTP请求子域(默认True)

python3 oneforall.py --target example.com --req False run

--dnsDNS解析子域(默认True)

--brute使用爆破模块(默认False)

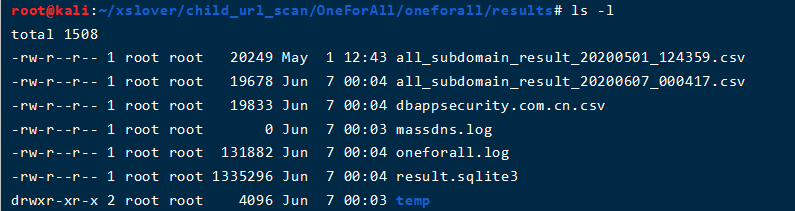

扫描结果

SUBDOMAIN3( 测试中 )

安装使用

- 下载更新

git clone <https://github.com/yanxiu0614/subdomain3.git>

- 安装依赖

pip install -r requirement.txt

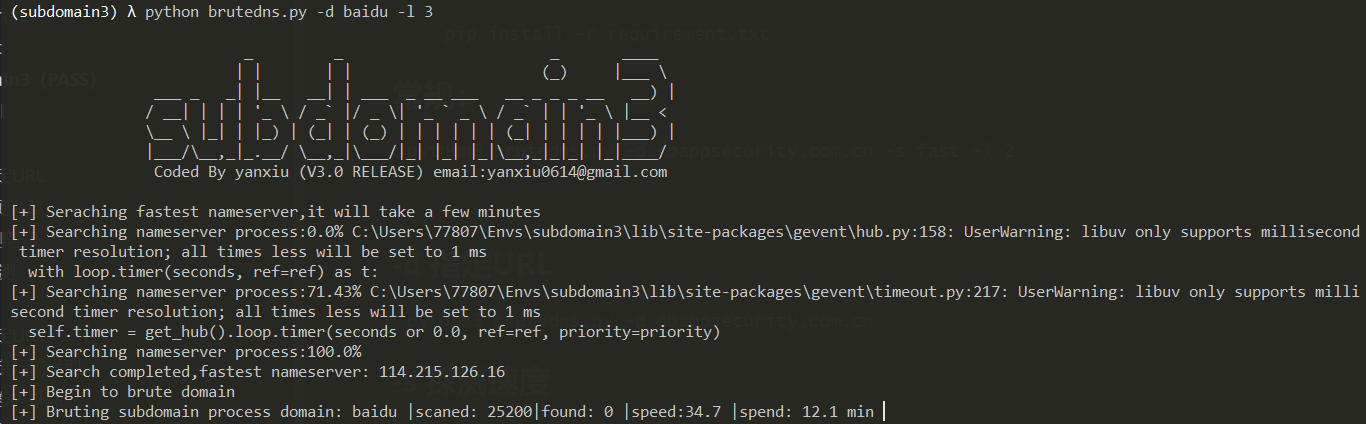

常规扫描:

python3 brutedns.py -d dbappsecurity.com.cn -s fast -l 2

d 指定URL

python3 brutedns.py -d dbappsecurity.com.cn

s 探测速度

速度模式,三种速度模式:fast,medium,low

brutedns.py -d dbappsecurity.com.cn -s fast

l 探测等级

指定探测域名等级,2级域名或者3级域名?2:w.baidu.com; 3:w.w.baidu.com;

python3 brutedns.py -d dbappsecurity.com.cn -l 2

###########################################################################

目录扫描-模糊测试

DIRSEARCH

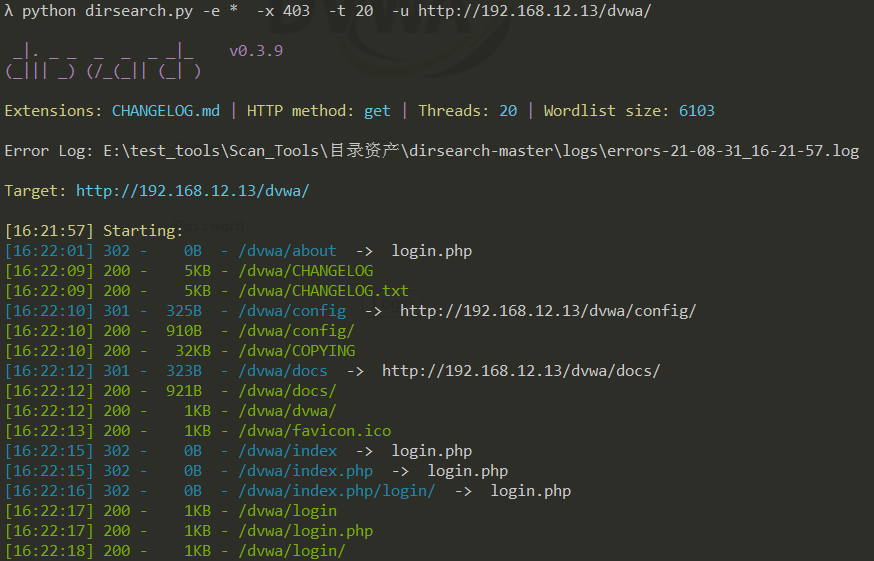

常规扫描

python3 dirsearch.py -e * -x 403 -t 20 -u <http://192.168.12.13/dvwa/>

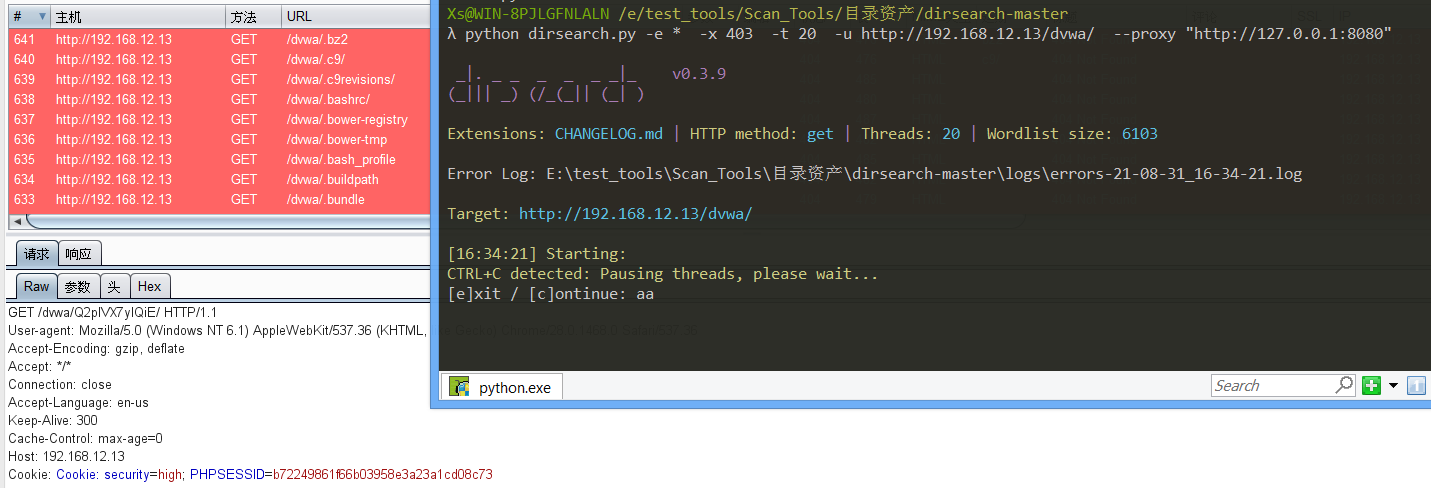

c 指定COOKIES

python3 dirsearch.py -e * -x 403 -t 20 -u <http://192.168.12.13/dvwa/> -c "Cookie: security=high; PHPSESSID=b7224986 1f66b03958e3a23a1cd08c73"

-proxy 指定代理

python3 dirsearch.py -e * -x 403 -t 20 -u <http://192.168.12.13/dvwa/> --proxy "<http://127.0.0.1:8080>"

u 指定扫描目标

e 指定扫描类型

x 状态码排除

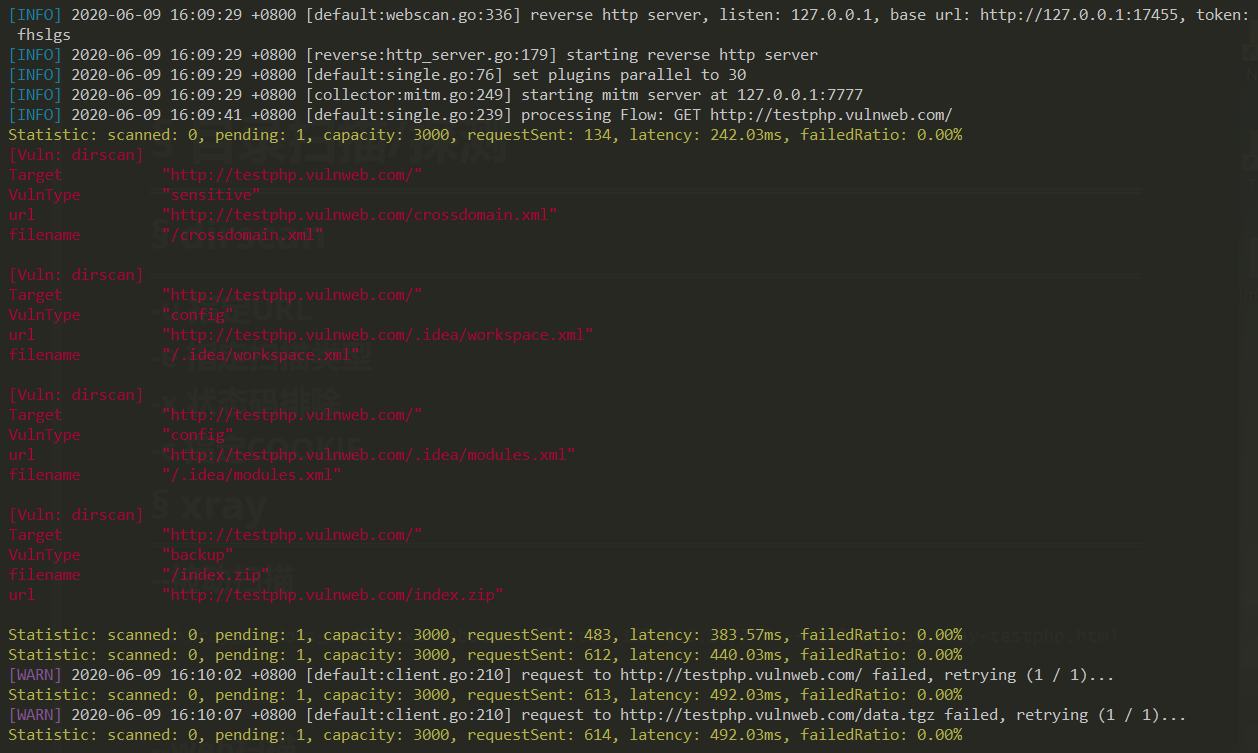

XRAY

安装使用

常规扫描

-listen 被动扫描

--html-output: 当扫描没有发现问题时,则不会生成结果文件。

.\\xray_windows_amd64.exe webscan --listen 127.0.0.1:7777 --html-output xray-testphp.html

-basic-crawler 爬虫式扫描

.\\xray_windows_amd64.exe webscan --basic-crawler <http://xx.com/> --html-output xray-crawler-1111.html

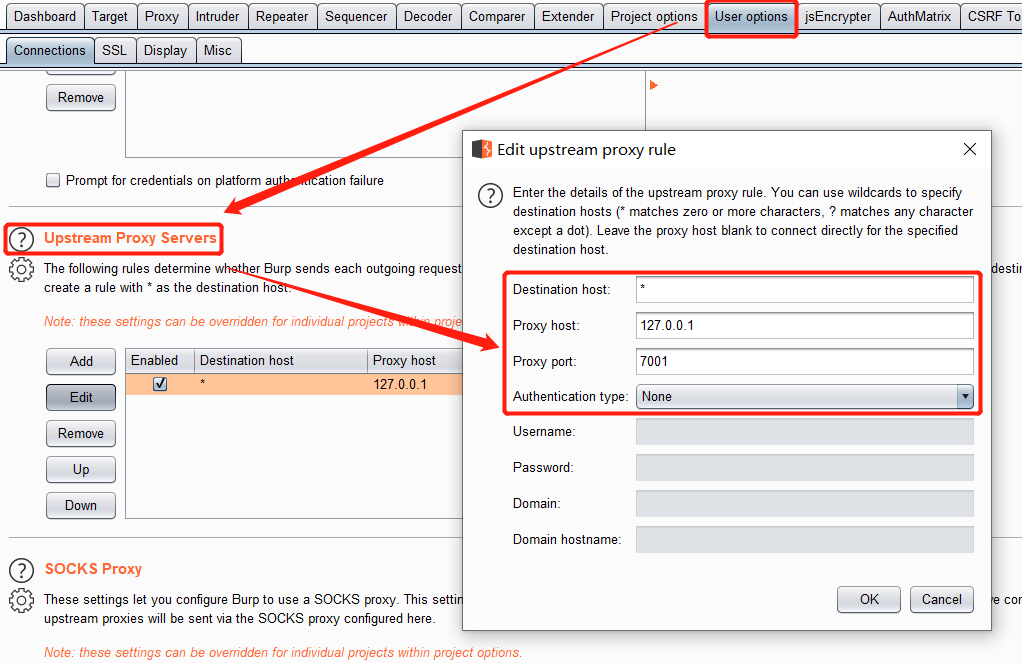

burp联动被动扫描

- xray开启web扫描侦听

.\\xray_windows_amd64.exe webscan --listen 127.0.0.1:7777 --html-output xray-testphp.html

- burp设置代理转发

- 浏览器设置burp代理,开始联动扫描

servicescan 服务扫描

速检测单个目标

.\\xray_windows_amd64.exe servicescan --target 127.0.0.1:8009

批量检查的 1.file 中的目标, 一行一个目标,带端口

./xray servicescan --target-file 1.file

subdomain 子域名扫描

-target, -t

-no-brute

-web-only

-ip-only

-xxxx-output 结果输出

- -html-output 结果输出为html

./xray servicescan --target 127.0.0.1:8009 --html-output service.html

- -json-output 结果输出为json

./xray servicescan --target 127.0.0.1:8099 --json-output 1.json

WEBALIVESACAN

安装使用

pip3 install -r requirements.txt -i <https://mirrors.aliyun.com/pypi/simple/>

-port 端口探测

python3 webscan.py --target target.txt --port 80 python3 webscan.py --target target.txt --port large

-burte 目录探测

python3 webscan.py --target target.txt --port 80 --brute True

指纹识别-WEB识别

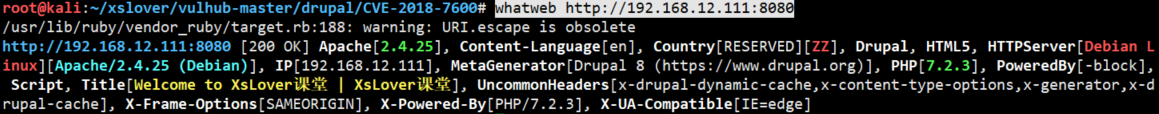

WHATWEB

whatweb <http://192.168.12.111:8080>

a 1 扫描等级

设置扫描等级: 级别为1-4,默认为1 whatweb <http://192.168.12.111:8080> -a 1

i 列表扫描

whatweb -i /root/ips.txt

-info-plugins 指定扫描插件

枚举所有插件: whatweb -l 显示插件具体内容: whatweb --info-plugins [插件名称]

-log-xml 导出结果

whatweb you@url --log-xml web_scan.xml

IPDIC扫描-主机存活

MASSCAN

Masscan号称是最快的互联网端口扫描器,最快可以在六分钟内扫遍互联网。一般情况下,用于主机存活探测,因为masscan的探测速率过快,端口扫描时经常会出现缺漏,所以,我们一般用于探测存活ip,之后再将存活ip发送至nmap进行端口弱点探测。

安装使用

sudo apt-get install git gcc make libpcap-dev git clone <https://github.com/robertdavidgraham/masscan> cd masscan make cp bin/masscan /bin/

常规扫描

masscan 10.10.10.1 -p1-65535 --rate 1000 -oX masscan_result_0508.xml masscan 10.10.10.1/24 -p1-65535 --rate 5000 -oX masscan_result_0508.xml

- 作者:轻言易梦

- 链接:https://hexo.xslover.xyz/article/23c25ba6-0b59-4567-8ead-1f5f2f250cc0

- 声明:本文采用 CC BY-NC-SA 4.0 许可协议,转载请注明出处。