type

Post

status

Published

date

Apr 7, 2023

slug

summary

tags

内网渗透

代理转发

category

内网渗透

icon

password

下载地址:

https://github.com/fatedier/frp

简介:

- 采用 TCP 连接流式复用,在单个连接间承载更多请求,节省连接建立时间

- 多个原生支持的客户端插件(静态文件查看,HTTP、SOCK5 代理等)

- 客户端服务端通信支持 TCP、KCP 以及 Websocket 等多种协议

- 高度扩展性的服务端插件系统,方便结合自身需求进行功能扩展

- 端口复用,多个服务通过同一个服务端端口暴露

- 代理组间的负载均衡。

- 操作简单,命令简易。

常用命令:

frpc.exe -c frpc.ini frps.exe -c frps.ini

环境部署:

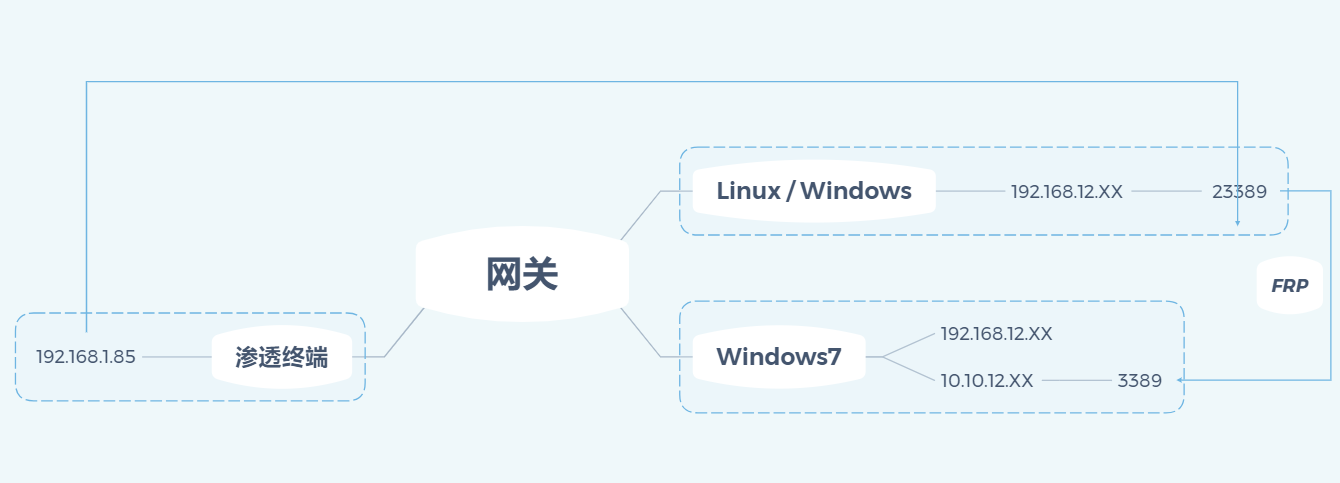

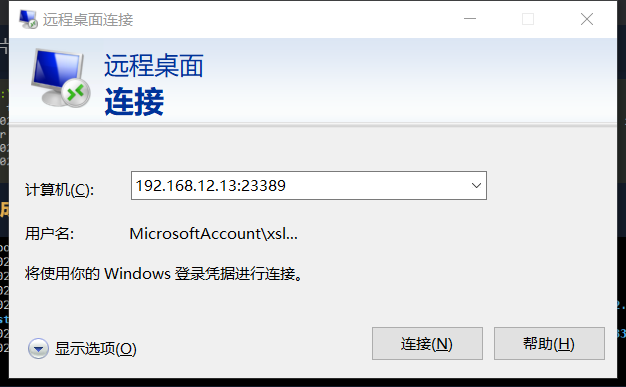

目标服务:192.168.12.13内网服务:192.168.12.11(10.10.12.133)渗透终端:192.168.1.85

端口转发:

1.目标服务侦听端口

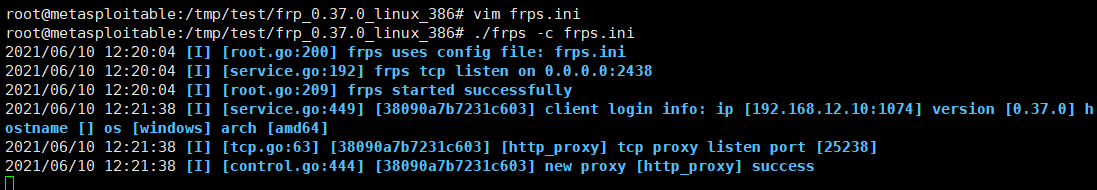

# frps.ini # 侦听服务端口配置frps.ini [common] bind_port = 2438 # 通讯端口

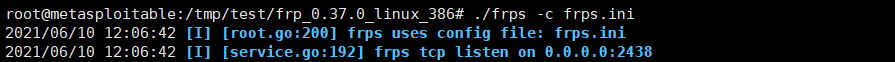

启动侦听

./frps -c frps.ini

image-20210611155700336

2.攻击服务连接端口

# frpc.ini # 连接服务端口配置frpc.ini [common] #服务端ip,也就是公网服务器ip server_addr = [侦听服务IP] #通讯端口 server_port = 2438 #这个是节点名称,可以随便写 [http_proxy] #指定通信协议 type = tcp #本地地址 local_ip = 127.0.0.1 #要转发的端口 local_port = 3389 #要转发到的远程端口 remote_port = 23389

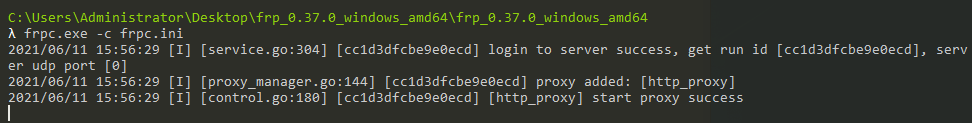

连接目标服务

./frpc -c frpc.ini

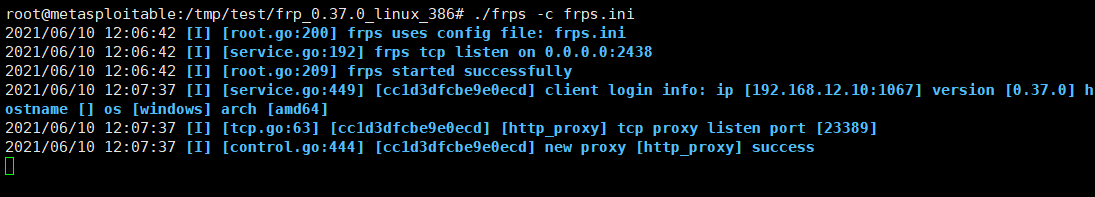

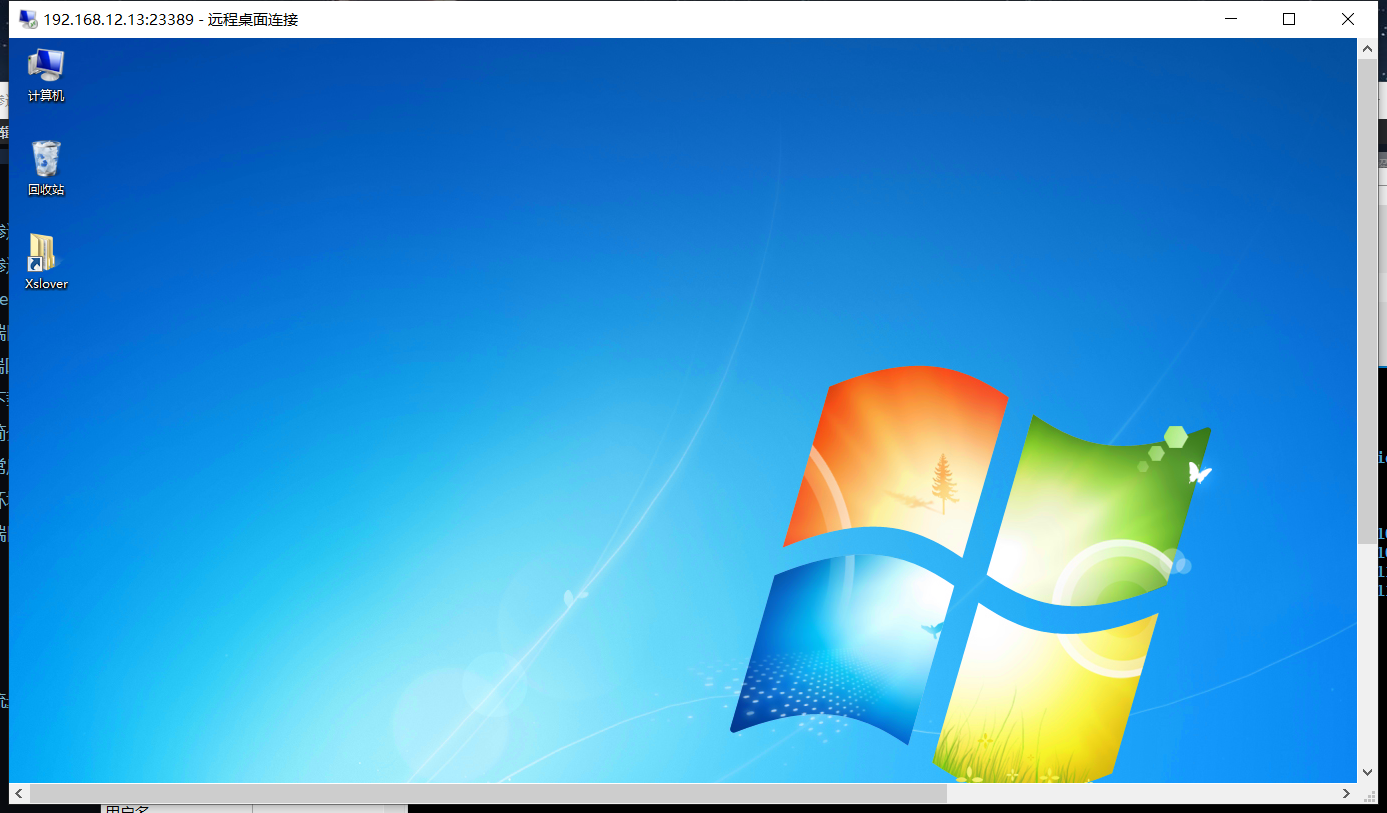

3.成功接收通信信息

4.测试端口转发隧道

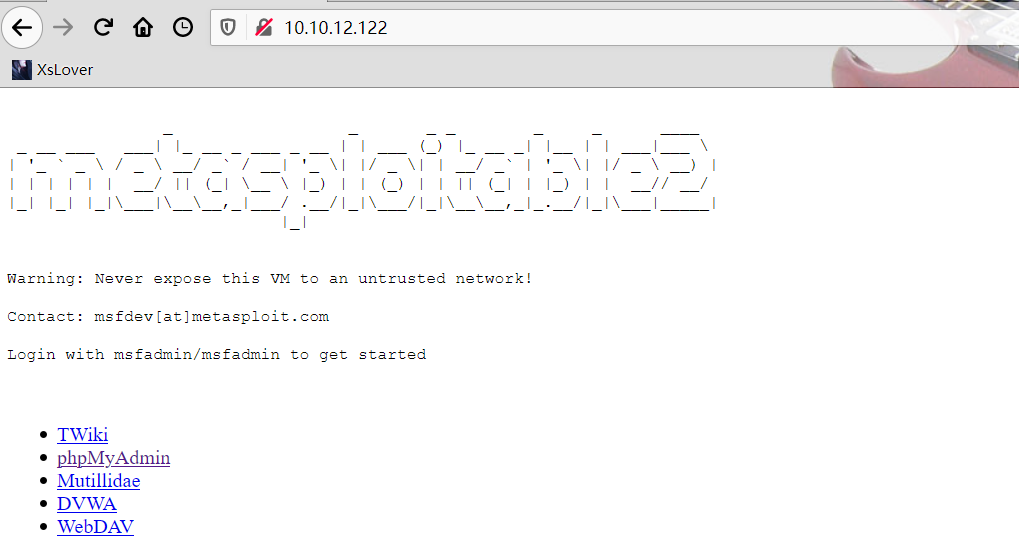

流量代理:

0.环境部署

目标服务:192.168.12.13 (10.10.12.133)内网服务:192.168.12.11渗透终端:192.168.1.85

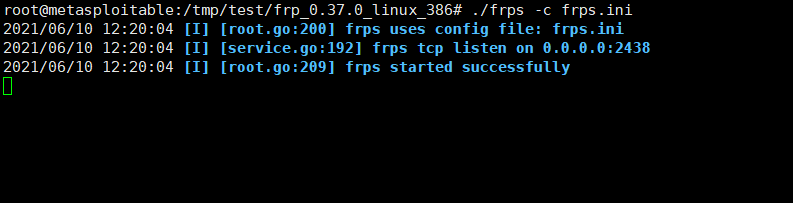

1.目标服务侦听端口

# frps.ini # 侦听服务端口配置frps.ini [common] bind_addr = 0.0.0.0 # 侦听地址 bind_port = [通讯端口] # 通讯端口 token = www.proxy.net # 协商认证token

./frps -c frps.ini

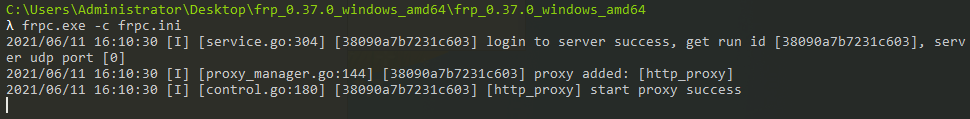

2.内网服务连接端口

# frpc.ini # 连接服务端口配置frpc.ini [common] server_addr = [侦听端服务IP] # 侦听端地址 server_port = [通讯端口] # 通讯端口 token = www.proxy.net [http_proxy] type = tcp # 通讯协议 remote_port = 8801 # 转发后连接端口 plugin = socks5 # 使用插件socks代理 plugin_user = xslover # socks认证账号 plugin_passwd = xslover # 密码

./frpc -c frpc.ini

3.成功接收通信信息

4.测试代理转发隧道

- 作者:轻言易梦

- 链接:https://hexo.xslover.xyz/article/7775df69-8019-4386-b99d-8e02aeab6a66

- 声明:本文采用 CC BY-NC-SA 4.0 许可协议,转载请注明出处。